ソフトウェア工学研究所

システムの基礎知識

©2014 Software Engineering Laboratory

コンピュータはネットワーク技術により複数のコンピュータ、システム、ユーザーがデータを共有しあい、利便性を高めるようになった。しかし、悪意のある人間によりこれらの利便性は悪用され、これらのコンピュータネットワークの利用者にとって不利益を招く事態を引き起こす可能性を含有することとなった。これらの不利益を招く事態を脅威とみなし、それを事前に予防するセキュリティの必要性が今日のコンピューティングの課題となっている。コンピューティングにおけるセキュリティ上の問題点として大きく3つの脅威が指摘されている。

コンピュータ通信におけるの送信者と受信者以外の第三者がやり取りされる通信の内容を盗み見ること。

コンピュータ通信における送信データが伝送途上で不正に書き換えられること。

あたかも別のユーザーであるかのようにコンピュータシステムを運用すること。

暗号とは通信の送信側と受信側の間の取り決め(アルゴリズム)によって通信内容を変換し、第三者に盗聴(盗み見)されるのを防ぐ技術。通常、暗号化前の平文を鍵と呼ばれるハッシュ関数によって暗号化し、この暗号を対応するハッシュアルゴリズムによって復号化する。

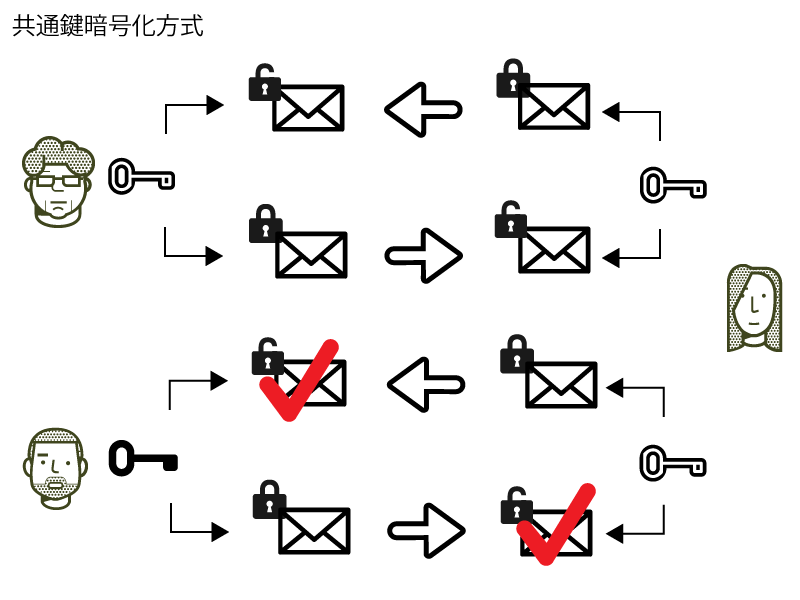

暗号化と復号化に同じ鍵を用いる暗号化方式。暗号通信の受信者はあらかじめ送信者に個別に共通鍵を渡しておき、送信者はこの鍵で平文を暗号化する。配布した暗号化鍵で復号化できるため鍵配布の過程で第三者に鍵が渡ってしまうと、暗号化しても復号されてしまう。

米国政府が標準化した旧国家暗号規格。56ビットのデータブロック単位で暗号化する。

米国政府が標準化した国家暗号規格。128、192、256ビットのデータブロック単位で暗号化する。

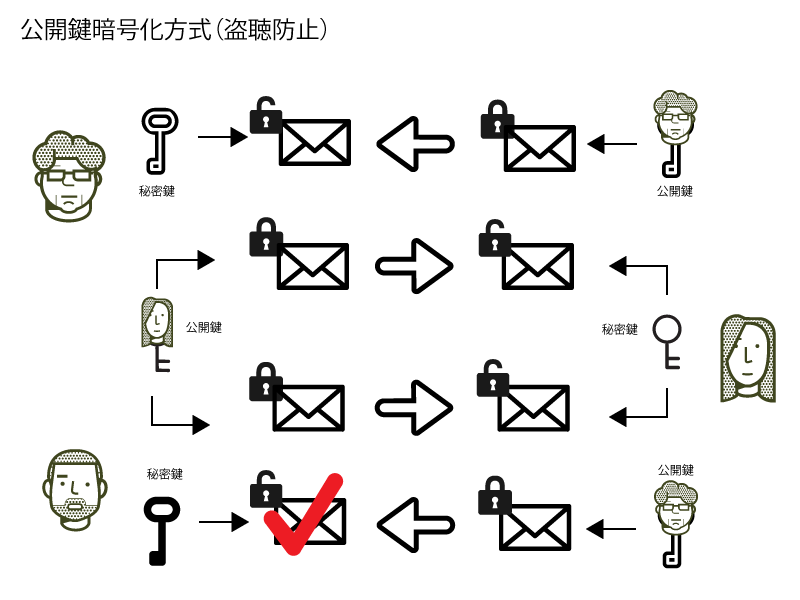

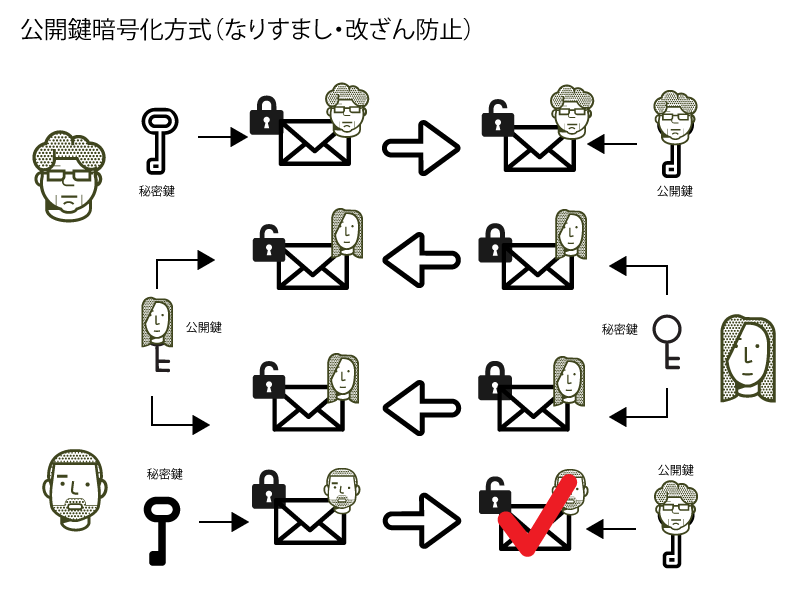

暗号化と復号化に異なる鍵を用いる暗号化方式。暗号通信の受信者はあらかじめすべての送信者に公開鍵を渡しておき、送信者はこの鍵で平文を暗号化する。受信者は配布していない秘密鍵を用いて復号化する。復号鍵は配布しないため第三者に渡るリスクを抑えられる。また、送信は相手によって鍵が決まるが受信の場合は相手に関係なく一種類の鍵しか用いないため管理が容易になる。そのほか、後述の電子署名のように送信者が秘密鍵を用いて暗号化し受信者が公開鍵を用いて復号することでデータの改ざんとなりすましを防ぐことができる。

インターネット上でデファクトスタンダード*となっている暗号。因数分解のアルゴリズムを利用している。

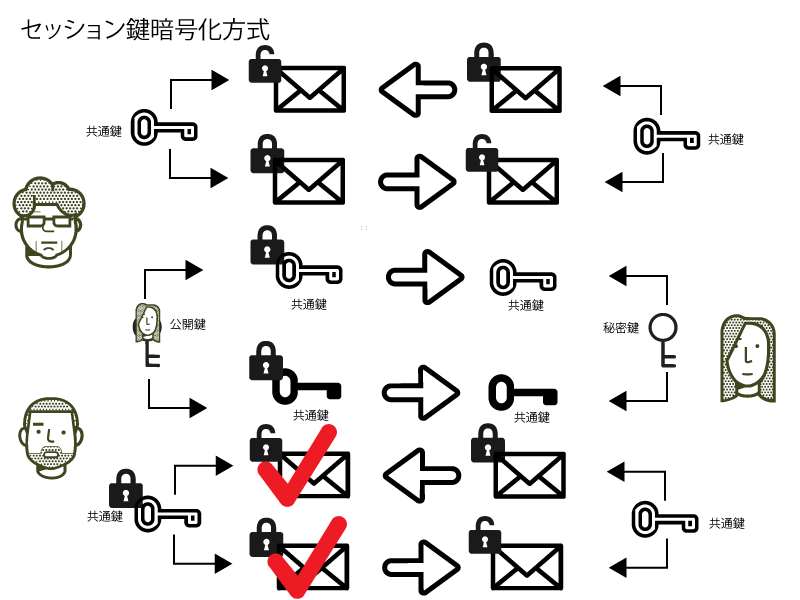

共通鍵暗号化方式と公開鍵暗号化方式を組み合わせた方式。公開鍵暗号化方式は信頼性の面では共通鍵暗号化方式より優れているが、公開鍵と秘密鍵を分けられるようにするためハッシュアルゴリズムが複雑になり復号化の処理時間が長くなるという欠点がある。これを克服するため、送信者が平文の暗号化に利用した共通鍵を受信者の公開鍵で暗号化通信し、これを受信者が秘密鍵で復号したうえで暗号文の復号に利用する。共通鍵は暗号通信の度に生成し、通信が終了すれば破棄する。これにより、公開鍵暗号化方式の信頼性と共通鍵暗号化方式の高速性を両立することができる。

アクセスしてきたユーザーが正当な利用者であることを確認し、なりすましを防ぐ機能。初期登録時に設定したIDとパスワードの組み合わせによりユーザー本人であることを認証するのが一般的。

データの送信者の正当性を証明し、データの改ざんを防ぐ機能。電子署名法により現実の世界の署名と同様の効力を持つことが法的に認められている。送信データから所定のハッシュアルゴリズムを用いてハッシュ値(メッセージダイジェスト)を生成し、これを公開鍵暗号化方式の秘密鍵で暗号化したもの。受信者はこのデジタル署名付きのデータを受け取ると、デジタル署名を送信者の公開鍵で復号し、送信データから同じアルゴリズムで導出したハッシュ値と突合してデータ改ざんの有無を確認する。送信者の公開鍵で復号したデジタル署名のハッシュ値とデータのハッシュ値はハッシュアルゴリズムが同じ場合に同じになるはずであり、秘密鍵は送信者しか持っていないので送信者からデータが改ざんされずに受信できていることが証明できる。

公開鍵暗号化方式において配布された公開鍵が本人のものであることをデジタル署名の技術を用いて保証する第三者機関を認証局(CA:Certificate Authority)と呼ぶ。CAは本人であることを所定の手続きで確認の上でデジタル証明書を秘密鍵と公開鍵(キーペア)そしてCAが自らもつ秘密鍵で証明書のメッセージダイジェストを暗号化したデジタル署名付きで本人に渡す。証明書を受け取った本人は他者と通信する際にこの証明書と公開鍵及び署名を付ける。通信相手は証明書を発行したCAに問い合わせてCAの公開鍵を入手し、これで添付されたデジタル署名を復号する。復号したデジタル署名と証明書のメッセージダイジェストを突合し一致すれば以後、添付された公開鍵を本人のものであると認めてて暗号化に利用する。

証明書には通常、有効期限がありこの期限を過ぎると無効になるが秘密鍵が漏洩したり虚偽の認証が発覚することで有効期限前に失効することがある。これらの失効した証明書は失効リスト(CRL:Certofication Revocation List)にまとめられ認証局から定期的に配布される。

認証局はその正当性をさらに保証する認証局により証明書を与えられている。このため認証局は階層構造をとる。これにより通信相手相互が同じ認証局を利用していなくとも階層をさかのぼって同じ親認証局がそれぞれの認証局の証明書を発行していれば正当性は保証されることになる(間接認証)。この、認証局の最上位に位置する認証局の証明書をルート証明書と呼ぶ。ルート証明書はもはや発行する上位の認証局がないため認証局自らが発行し署名も認証局自らの秘密鍵で暗号化する。このルート証明書はOSまたはブラウザにあらかじめ登録しておくことにより各ユーザに配布され、認証局の正当性を保証している。